Vulnerabilidad en el control remoto http que permite el reseteo y cómo protegerse

Este tutorial sirve para comprender cómo puede comprometer nuestra seguridad el bug que afecta (conocidos de momento) los modelos de routers 623,652 y 650HW, del fabricante ZyXEL, (que son distribuidos por Telefónica con sus servicios ADSL) y cómo protegernos de ella. (NOTA: Se ha podido comprobar que afecta a todos los modelos).

Esto dice mucho acerca de la imagen de ZyXEL y Telefónica… ya que si un chavalito como yo, con 14 años, puede encontrar un bug que comprometa uno de sus productos (o una herramienta de ellos)… ¿De qué será capaz una persona con mayores conocimientos de programación, de seguridad y con más experiencia?…

Este bug lo encontré el 21 de Noviembre… pero estuve un día cotilleando… hasta que al final lo publiqué aquí, en AdslAyuda.com.

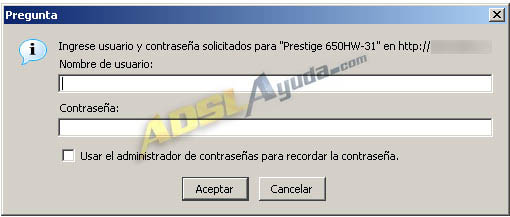

Cuando nos conectamos a este modelo de router vía http a través del navegador (escribiendo http://[ipdelrouter] .. siendo normalmente la ip 192.168.1.1) nos aparece la siguiente pantalla:

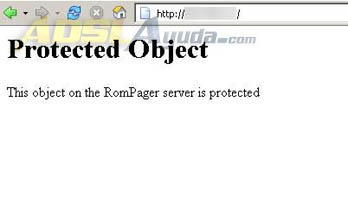

Bien, no podemos acceder al router sin autorización… podríamos evaluar la seguridad del router intentando entrar como usuario «admin» y contraseña «1234» (sin comillas).. pero no es nuestro caso… Como el atacante normalmente no tendrá nuestra contraseña, si prueba con una falsa o intenta entrar en cualquier menú del router obtendrá el siguiente mensaje:

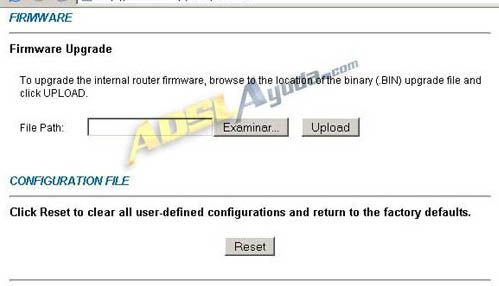

Todas las páginas de la administración http están protegidas… pero me di cuenta de que una no.. y es esa la que aprovecha el fallo.. la sección «Firmware» no evalúa si el usuario ha escrito o no la contraseña.. con lo que tenemos acceso al siguiente menú:

Bien.. la Actualización del Firmware (Firmware Upgrade) está protegida con contraseña.. lo probé y nada… sin embargo, el resetear toda la configuración del usuario y volver a la configuración de por fábrica no.. lo que permite a un atacante borrar toda la configuración del router (contraseña, datos para la conexión a internet, filtros, logs.. todo) con solo pulsar el botón:

Como ves, sería sencillísimo para un atacante resetear toda la configuración del router.. esto tiene especial relevancia si el atacante está dentro de nuestra red, ya que podría quitar la contraseña para luego hacer los cambios que quiera en el router… y si sabe los datos de la conexión a internet podría volver a dejarlo todo como estaba excepto lo que le convenga colgando la red menos de un minuto…

¿Cómo protegernos?

Actualmente (23 de Nov del 04) el exploit afecta a todos los firmwares… aunque después de yo haber comunicado a ZyXEL la vulnerabilidad me han mandado un correo diciendo que para el próximo firmware lo arreglarán. Aún así, hay un método para protegerse:

La manera más fácil de protegerse es bloquear la administración http del router y dejar FTP y Telnet únicamente para la LAN… y si hay peligro de un ataque interno.. establecer una ip para la administración. Todo esto se puede hacer siguiendo las magníficas instrucciones guiadas del siguiente tutorial perteneciente a AdslAyuda.com : https://www.adslayuda.com/Zyxel650-4.html

Siguiendo este método nos protegemos además de un posible ataque de Denegación de Servicio que se produce al escribir una contraseña muy larga y nos bloquea la administración http.

Me gustaría agradecer bastante de lo que sé sobre routers a esta web… ya que con sus tutoriales (y los mensajes en el foro) me iniciaron y me hicieron perder un poco el miedo a «cargarme mi trato». ¡Gracias a todos!

Realizado por: Francisco José Canela González (DarkDelphi) el 23 de Noviembre del 2004